Los filtros de correo electrónico seguros y el software de seguridad se están volviendo cada vez más avanzados en un intento por adaptarse a las campañas de phishing en constante cambio y, por esta razón, los actores de amenazas están recurriendo a formatos de archivo más inusuales cuando intentan evitar la detección, las estafas de phishing hicieron el cambio a archivos adjuntos más inusuales como archivos ISO o TAR.

Los investigadores de Trustwave explican en un informe reciente la forma en que los actores de amenazas están comenzando a utilizar los archivos adjuntos WIM (Windows Imaging Format) para distribuir el troyano de acceso remoto Agent Tesla.

“Todos los archivos WIM que recopilamos de nuestras muestras contienen el malware Agent Tesla. Esta amenaza es un troyano de acceso remoto (RAT) escrito en .Net que puede tomar el control total sobre un sistema comprometido y puede filtrar datos a través de HTTP, SMTP, FTP y Telegram”, explica Diana Lopera, investigadora de seguridad de Trustwave en el informe.

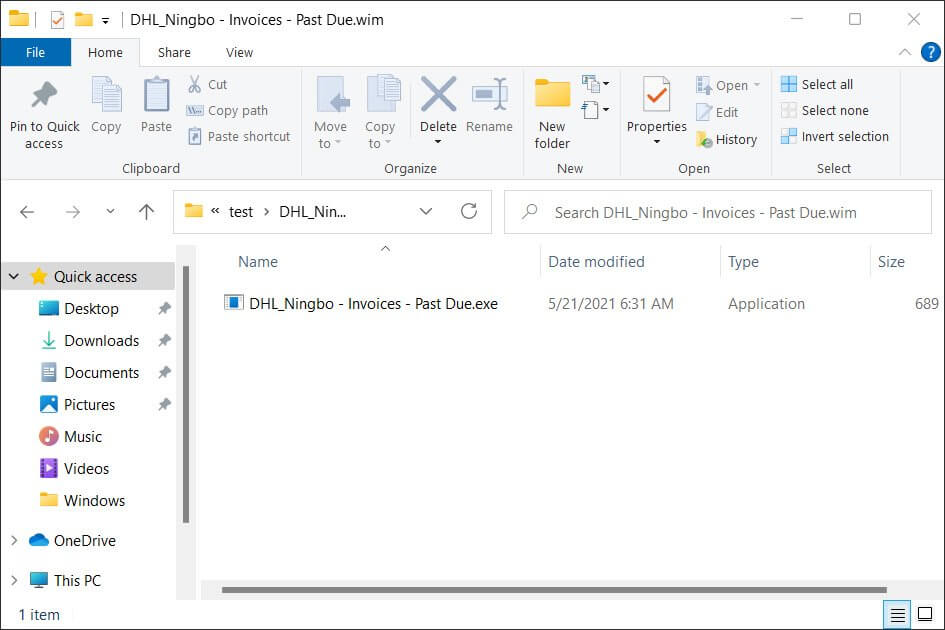

Las campañas de phishing se lanzan con correos electrónicos que pretenden ser información de envío de DHL o Alpha Trans e incluyen archivos adjuntos WIM diseñados para evitar el software de seguridad.

El formato de imágenes de Windows (WIM) representa un formato de imagen de disco basado en archivos que contiene un conjunto de archivos y metadatos del sistema de archivos asociados.

¿Qué son los archivos WIM?

Los archivos WIM pueden contener varias imágenes de disco y, debido al uso del almacenamiento de instancia única, cuanto más tiene en común cada imagen de disco sucesiva con las imágenes anteriores agregadas al archivo WIM, menos datos nuevos se agregarán.

Un hecho interesante sobre las imágenes WIM es el hecho de que se pueden hacer de arranque (WIMBoot), ya que el arranque de Windows permite el arranque desde un archivo WIM.

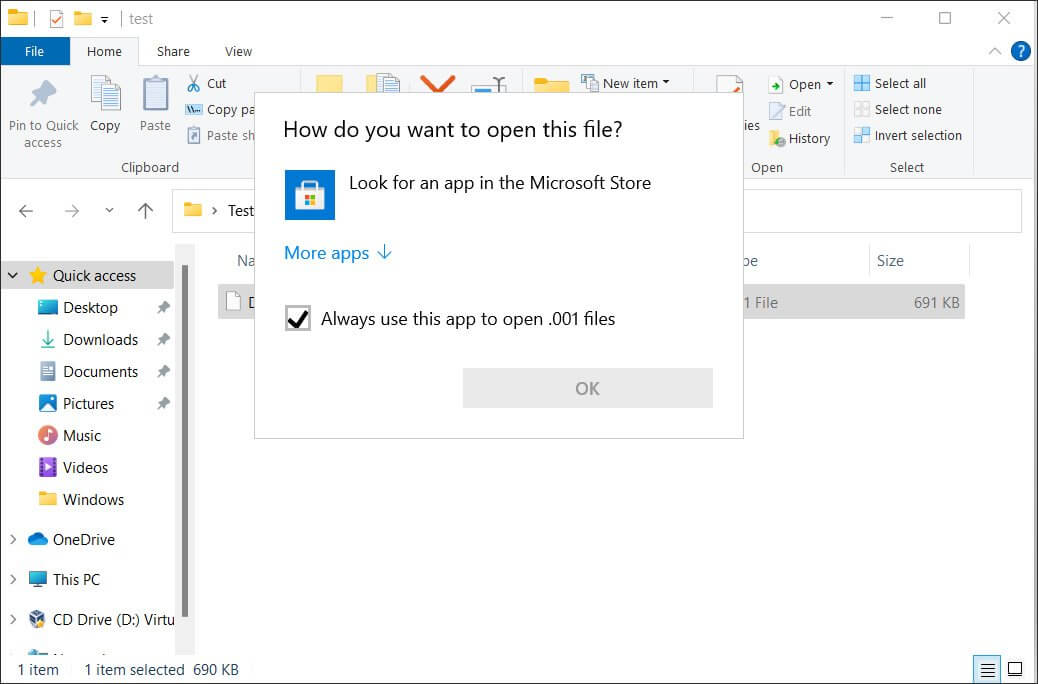

Vale la pena señalar que, si bien es menos probable que se detecten los archivos WIM, las campañas de phishing que los utilizan se enfrentan a un problema mayor, ya que Windows no tiene un mecanismo integrado para abrir un archivo WIM y, por lo tanto, cuándo los usuarios intentarán abrirlos recibirán un mensaje pidiéndoles que seleccionen un programa para abrir el archivo.

Esto significa que para que se abran los archivos WIM, el usuario tendría que extraer el archivo usando un programa como 7-zip y luego hacer doble clic en el archivo dentro de él.

No es la mejor estrategia de ataque

De hecho, esta estrategia puede eludir algunos filtros de seguridad, pero es un arma de doble filo para el actor de amenazas, ya que la mayoría de los dispositivos que no tienen programas especializados no abrirán los archivos.

Encapsular malware en un formato de archivo inusual es una de las formas más comunes de eludir puertas de enlace y escáneres. Sin embargo, esta estrategia también plantea un obstáculo: el sistema de destino debe reconocer el tipo de archivo o al menos tener una herramienta que pueda descomprimir y procesar el archivo.

A diferencia de los archivos de imagen de disco .IMG e .ISO más populares, los archivos WIM no son compatibles con la capacidad incorporada de Windows para montar archivos de imagen de disco. Además, las otras utilidades de archivo populares WinRAR y WinZip no reconocen la imagen del disco WIM. Los archivos WIM se pueden procesar con el ampliamente utilizado 7Zip.

Podemos suponer que pronto estos archivos adjuntos serán bloqueados por los filtros de correo electrónico seguros, pero hasta entonces los usuarios deben ser cautelosos.

Para más información sobre como puede proteger sus dispositivos, puede ingresar a nuestro sitio www.thorlatam.com

Para leer el articulo en su idioma original, puede seguir este enlace.